Estafas por «Address Poisoning»: Una Amenaza que ya ha costado millones

- Un usuario de Ethereum perdió casi $700.000 USDT tras caer en una estafa de suplantación de direcciones, una modalidad cada vez más frecuente.

- La manipulación visual de direcciones de cartera, combinada con técnicas automatizadas de envío masivo, está generando pérdidas millonarias incluso entre inversores experimentados.

El pasado domingo, el ecosistema cripto volvió a ser testigo de una estafa milimétricamente orquestada que, sin requerir vulnerabilidades técnicas ni ataques de fuerza bruta, logró despojar a un usuario de $699.990 USDT. El atacante utilizó una técnica conocida como address poisoning, una forma de engaño visual que saca partido de la forma en que las carteras presentan las direcciones: truncadas, con solo los primeros y últimos dígitos visibles. La estafa, que ha venido ganando terreno en el último año, es una señal de alerta no solo para usuarios novatos, sino también para quienes manejan grandes sumas y tienen años en el mercado.

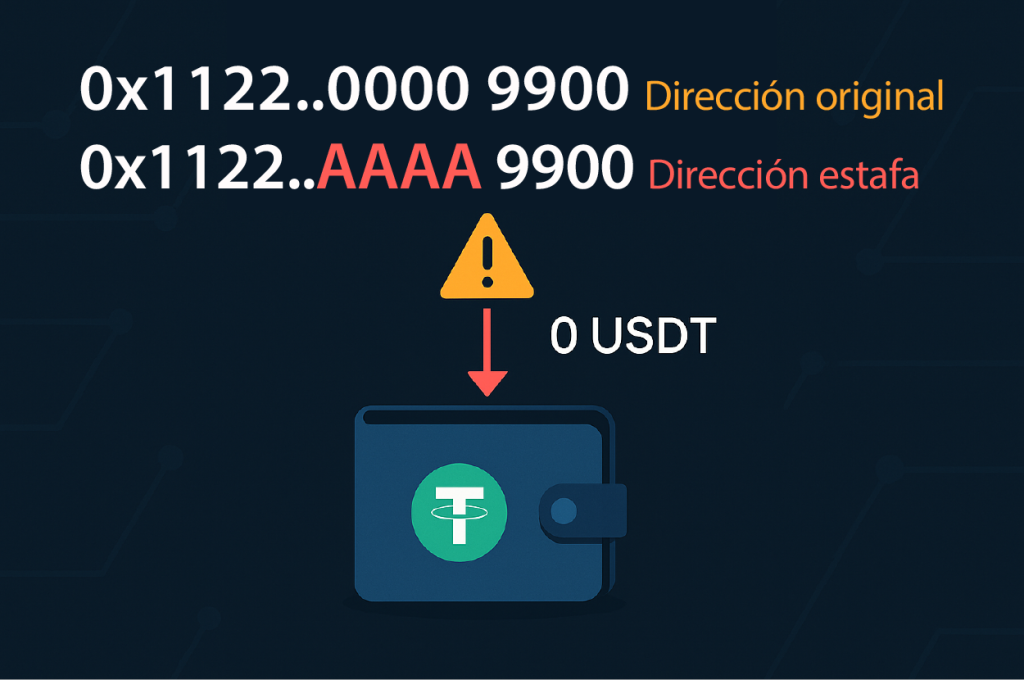

¿Cómo funciona el address poisoning? La clave de esta técnica está en la generación de direcciones que, visualmente, resultan indistinguibles de las que el usuario ha usado previamente. Por ejemplo, si una cartera muestra una dirección como 0x1122…9900, un atacante puede generar una que se vea exactamente igual desde el interfaz, como 0x1122AAAAAAA…9900, aprovechando los espacios truncados. La víctima, confiando en que está reutilizando una dirección «conocida», transfiere fondos que van a parar directamente a manos del estafador.

En el caso del domingo, el usuario había hecho un envío de prueba de 10 USDT a una dirección que creía era la de Binance. Inmediatamente después, recibió una transacción vacía (0 USDT) desde una dirección visualmente similar. Acto seguido, envió casi 700.000 USDT al atacante, sin percatarse del engaño.

Lo que convierte esta modalidad en una amenaza de gran escala es el nivel de automatización que han alcanzado los delincuentes. Utilizando software especializado, generan miles de direcciones «venenosas» y envían microtransacciones a usuarios activos, confiando en que un pequeño porcentaje caerá. En palabras de un experto en seguridad de Cyvers, “incluso si solo el 0,1% de los objetivos cae, con que uno solo maneje una billetera de alto valor, el ataque ya es rentable”.

Suscríbete y recibe las mejores actualizaciones e informes en tu bandeja de entrada

Los atacantes, además, aprovechan el carácter irreversible y anónimo de la blockchain. En este caso, una vez recibido el USDT, los fondos fueron inmediatamente convertidos a DAI, una stablecoin descentralizada que no puede congelar fondos como sí lo hace Tether y posteriormente distribuidos entre múltiples carteras, dificultando aún más su rastreo.

Este no es un incidente aislado. En 2023, un trader perdió más de $70 millones de dólares en un caso similar. Hace apenas unos días, otro inversor transfirió sin querer 467.000 DAI a una dirección envenenada. Si bien estas cifras pueden parecer extraordinarias, son apenas una fracción de lo que se estima se pierde cada mes por errores de manejo en el entorno cripto.

Lo más preocupante es que este tipo de estafas no requiere la colaboración del usuario mediante clics maliciosos o interacción directa con contratos inteligentes. Basta una mirada distraída al historial de transacciones o la copia de una dirección aparentemente familiar para ejecutar el fraude.

Las soluciones, aunque efectivas, no son aún universales. Herramientas como monederos que muestran direcciones completas, extensiones de navegador con validación reforzada o interfaces que advierten sobre posibles coincidencias sospechosas están en desarrollo, pero no son aún estándar.

Por ello, las recomendaciones siguen siendo manuales y rigurosas: nunca copiar direcciones desde el historial, verificar carácter por carácter antes de enviar montos significativos, evitar usar solo los primeros y últimos dígitos para reconocer una wallet, y siempre utilizar exploradores de bloques confiables como Etherscan para validar los datos completos antes de operar.

En un ecosistema donde la descentralización implica libertad, pero también responsabilidad, los errores humanos se convierten en vectores de ataque. Mientras se consolida una capa más robusta de herramientas y protocolos de seguridad, el control de calidad en las prácticas del usuario es aún la única barrera efectiva frente a este tipo de estafas.

Aunque los defensores de Bitcoin y las criptomonedas en general insistimos en el valor de la soberanía financiera, es precisamente esa libertad la que requiere un estándar de autodisciplina mucho más alto que en los sistemas tradicionales. En un entorno donde no hay reversos, no hay soporte técnico y no hay redención automática, cada clic cuenta. Y, como lo demuestra este último caso, cada dirección también.